ランサムウェアのVPN経由感染を防ぐ! 侵入経路と取るべき5つの対策

VPNは業務継続に欠かせない一方で、設定や運用次第では、攻撃者にとって「狙いやすい入口」になりやすい側面もあります。

警察庁の資料でも、VPNやリモートデスクトップ(RDP)が主な侵入経路の一つとして挙げられています。

この記事では、ランサムウェアによる被害動向や主要な感染経路、VPN経由感染を防ぐための対策を詳しく解説します。

ランサムウェア攻撃が悪用する弱点を整理したうえで、企業が着手すべき2つの対策について解説した資料はこちらからダウンロードできます。

目次[非表示]

- 1.ランサムウェアとは? 被害状況と攻撃の目的

- 1.1.ランサムウェアの定義と仕組み

- 1.2.ランサムウェアによる具体的な被害事例と動向

- 1.3.ランサムウェアの主要な感染経路とVPNが狙われる理由

- 1.4.ランサムウェアの主な侵入経路

- 1.5.VPNがランサムウェアの標的となる理由

- 2.ランサムウェアのVPN経由感染を防ぐための対策5選

- 2.1.①VPN機器の脆弱性対策とEDRによる検知強化

- 2.2.②多要素認証(MFA)の適用とパスワードの強化

- 2.3.③従業員へのセキュリティ教育と緊急時の対応体制整備

- 2.4.④バックアップ戦略の見直し

- 2.5.⑤ゼロトラストの考え方に基づくアクセス管理

- 3.ランサムウェア被害からの復旧と事業継続の鍵

- 4.まとめ

ランサムウェアとは? 被害状況と攻撃の目的

ランサムウェアは近年、企業規模や業種を問わず被害が報告されているサイバー攻撃の一つです。攻撃手法や目的も変化しており、単なるシステム障害にとどまらない影響が指摘されています。

ここからは、その概要と被害の実態を整理します。

ランサムウェアの定義と仕組み

ランサムウェアとは、端末やサーバのファイルを暗号化して利用不能にし、復号と引き換えに金銭を要求するマルウェアです。

典型的な例として、侵入→権限昇格・横展開→バックアップ破壊→暗号化→要求、という「侵入型」の被害が多く報告されています。

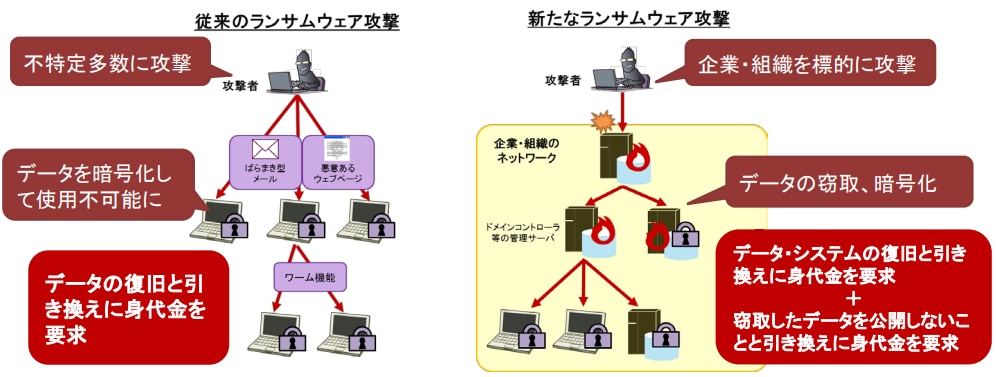

▼ランサムウェアの仕組み

画像引用元:経済産業省『最近のサイバー攻撃の状況を踏まえた経営者への注意喚起』

最近は、暗号化に加えてデータを窃取し、「支払わなければ公開する」と脅す二重脅迫の手口が増えています。この場合、システム復旧ができたとしても、情報漏えいや対外説明、法務・取引面の対応が必要となる可能性があり、影響が長期化しやすい点が特徴です。

出典:経済産業省『最近のサイバー攻撃の状況を踏まえた経営者への注意喚起』

ランサムウェアによる具体的な被害事例と動向

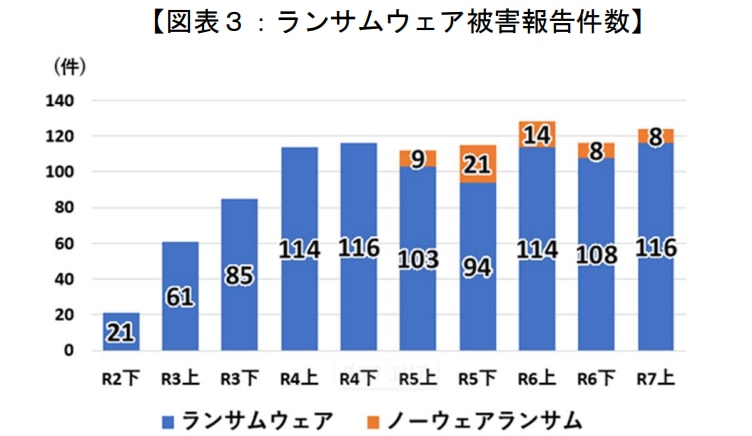

国内でもランサムウェア被害は、依然として一定水準で報告されています。

警察庁の資料『令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について』によると、2025年の被害件数が116件、さらに「暗号化せずに窃取したデータで金銭を要求する」いわゆるノーウェアランサムの被害も8件確認されています。

画像引用元:警察庁サイバー警察局『令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について』

これらの動向から、ランサムウェアが「暗号化されるかどうか」だけの話ではなく、情報漏えいと事業継続の両面を意識した備えが求められるということです。

実際の被害では、システム停止そのものに加え、調査や復旧対応、対外説明、取引先への対応などが重なり、影響が長期化するケースも少なくありません。

出典:警察庁サイバー警察局『令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について』

ランサムウェアの主要な感染経路とVPNが狙われる理由

リモートワークの普及により、社外から社内ネットワークへ接続する仕組みが一般化しました。その結果、ランサムウェアの侵入経路にも一定の傾向が見られます。

ここでは、主な侵入経路とVPNが注目される理由を整理します。

ランサムウェアの主な侵入経路

侵入経路の傾向を把握することで、優先的に講じるべき対策が見えてきます。

警察庁の資料では、ランサムウェアの侵入経路について、VPN機器が63%(73件/115件)、リモートデスクトップが18%(21件/115件)とされ、リモートアクセスに関連する経路が一定の割合を占めていることが示されます。

つまり、社外から社内ネットワークへ接続する「入口部分」の対策が不十分な場合、端末単体の対策だけではリスクを十分に低減できない可能性があります。

VPNやRDPの管理に重点的に対策を講じることが、現実的なリスク低減につながる施策の一つといえます。

出典:警察庁『サイバー警察局便り』

VPNがランサムウェアの標的となる理由

リモートアクセスの利用が広がるにつれて、VPN装置は社外から社内ネットワークへ接続するための重要な入口となっています。その結果、VPN機器がインターネットに公開される構成では、攻撃者にとって侵入を試みやすい対象となる場合があります。

警察庁の啓発資料でも、VPN機器の脆弱性や、弱いID・パスワード、漏えいした認証情報、設定不備などが侵入の足がかりとして悪用されるケースがあることが示されています。

また注意すべきなのは、侵入後すぐに暗号化が実行されるとは限らない点です。攻撃者が侵入後に環境を調査し、権限状況やシステム構成を把握したうえで攻撃を進めるケースがあります。

このような場合、暗号化が確認された時点で、すでに被害範囲が拡大している可能性もあります。そのため、侵入を前提とした検知や初動対応を含む運用設計を行っておくことが、被害の拡大を抑えるために重要です。

出典:警察庁『サイバー警察局便り』『ランサムウェア被害防止対策』

ランサムウェアのVPN経由感染を防ぐための対策5選

ランサムウェア被害の多くは、VPNなど社外からの接続点を起点として発生しています。侵入経路の傾向を踏まえたうえで、入口対策から検知・復旧までを段階的に整えることが、現実的なリスク低減につながります。

ランサムウェア攻撃が悪用する弱点を整理したうえで、企業が着手すべき2つの対策について解説した資料はこちらからダウンロードできます。

①VPN機器の脆弱性対策とEDRによる検知強化

VPNは「常に最新状態を保ち、公開範囲を最小限にする」ことが重要です。VPN機器の脆弱性は、攻撃者にとって侵入の起点となりやすい要素です。

警察庁も、OS等を最新の状態に保つことやVPN機器の更新などを対策として挙げています。具体的には、ファームウェア更新の即時適用、不要な公開ポートの閉鎖、管理画面のアクセス制限、ログの外部転送などが挙げられます。

また、EDR(Endpoint Detection and Response ※)により端末・サーバの挙動を検知できる体制を整えておくことで、暗号化に至る前に対応できる可能性が高まります。入口となる脆弱性管理と、侵入後を想定した検知を組み合わせることで、実効性の高い対策になります。

※EDRとは、PCやサーバなどの「エンドポイント」を常時監視し、脅威の検知・調査・対応まで行うセキュリティ技術のこと。

出典:警察庁『ランサムウェア被害防止対策』

②多要素認証(MFA)の適用とパスワードの強化

MFA(Multi-Factor Authentication:多要素認証)は、認証情報窃取による侵入リスクを下げる手段の一つです。VPNや管理系システムは、漏えいしたIDやパスワードを用いた「正規ユーザのなりすまし」によって侵入されるケースがあります。

VPN接続や管理者アカウント、クラウド管理画面などではMFAを必須とし、パスワードについても長さや使い回し防止を重視することが重要です。また、一律の定期変更に頼るのではなく、漏えい検知や条件付きアクセス等を組み合わせることで、現実的に破られにくい運用に近づけることができます。

認証が突破された場合を想定し、緊急用アカウントや委託先アカウントまで含めて整理しておくと初動対応が円滑になります。

③従業員へのセキュリティ教育と緊急時の対応体制整備

人のミスをゼロにはできないため、教育と初動設計で被害拡大を防ぐことが重要です。フィッシングや誤操作などは、技術対策だけでは完全に防げません。侵入型ランサムウェアでは、侵入後に時間をかけて攻撃準備が進むケースもあります。

社内教育では、見分け方だけでなく、怪しいと感じた際の報告先や手順までを明確にします。あわせて、端末隔離やログ保全、関係者への連絡などの初動手順を平時に文章化しておくと、緊急時でも判断に迷いにくくなります。

「感染しない」ではなく「感染しても拡大させない」という視点も重要です。

④バックアップ戦略の見直し

バックアップは、被害発生後の事業継続を支える重要な要素です。

ランサムウェアは、共有ストレージやバックアップを含めて暗号化対象とするケースがあります。3-2-1ルールは、「複数のコピーを」「異なる媒体に」「オフライン保管」する考え方です。さらに、復元テストを実施することで、実際に復旧できるかを確認します。

単にバックアップをとるのではなく、「復元できること」を意識することが重要です。

⑤ゼロトラストの考え方に基づくアクセス管理

VPNで社内に接続したあとのアクセス範囲を見直すことも重要です。

VPNは利便性が高い一方、突破された場合に横展開されやすいネットワーク構造になりがちです。ゼロトラストは「常に検証し、必要最小限のみ許可する」という設計思想で、侵入後の被害拡大を抑える方向性と親和性があります。

具体的には、条件付きアクセスや端末の準拠判定、アプリ単位の制御、ログの統合監視などが挙げられます。重要資産から優先的に適用することで、現実的な運用につなげやすくなります。

侵入ゼロを前提にせず、攻撃者が動ける範囲を狭める設計が、実運用における重要なポイントです。

ランサムウェア被害からの復旧と事業継続の鍵

ランサムウェア対策では、侵入を防ぐ取り組みだけでなく、被害が発生した場合にどれだけ早く復旧し、事業を継続できるかも重要な観点となります。

ここでは、初動対応と事業継続の備えについて整理します。

感染時の初動対応フローと専門家への相談

初動対応の速さは、被害範囲や復旧にかかる期間に影響します。

ランサムウェアは、侵入後の時間経過とともに被害が拡大するケースがあります。そのため、判断が遅れるほど、暗号化範囲や漏えい範囲、復旧コストが膨らむ可能性があります。実務上は、迷わず行動できるよう最低限の対応手順を整理しておくことが重要です。

具体的には、対象となる端末やサーバをネットワークから隔離し、被害拡大を防ぎます。そのうえで、電源オフや再起動を避けつつ、ログや状況を保全します。並行して、社内の情シス責任者、経営層、法務・広報などの関係者へ報告し、対応方針の意思決定を一本化します。

自社だけで判断が難しい場合は、早期に外部専門家やベンダーへ相談し、封じ込めや復旧、対外対応を同時に検討します。

感染を完全に防ぐことが難しい以上、「感染した場合に迅速に動ける体制」を整えておくことが重要です。

ランサムウェア被害への体制整備と外部支援

ランサムウェア対策では、侵入前の予防だけでなく、発生した場合の復旧・初動体制の整備が重要です。

復旧フローや初動判断プロセスをあらかじめ構築しておくことが、中長期の被害最小化につながります。また、社内リソースが限られている場合、外部専門家による支援体制を構築することも有効です。

『FGLテクノソリューションズ』では、セキュリティ方針の見直しや現状調査、運用上の課題に対する改善提案などを行うことも可能です(個別有償で)。経験豊富なSE・営業が、貴社の状況に応じて社内システムの調査・支援を行います。

まとめ

この記事では、ランサムウェアのVPN経由感染について以下の内容を解説しました。

- ランサムウェアの概要

- ランサムウェアの主要な感染経路

- ランサムウェアのVPN経由感染を防ぐための対策

- ランサムウェア被害からの復旧と事業継続の鍵

VPNは便利な反面、設定や運用によっては侵入の起点となる可能性があります。そのため、VPN機器の脆弱性対策やMFAなどの侵入対策が重要になります。あわせて、侵入を前提とした検知や初動対応、復旧を見据えた備えも欠かせません。

まずはVPNやRDPの公開状況、パッチ適用、MFA適用、バックアップの運用状況を棚卸しし、優先順位をつけて改善していくことが重要です。

『FGLテクノソリューションズ』では、ITインフラの整備や保守管理、障害対応など、IT分野において幅広いサポートを行っております。貴社のセキュリティポリシーに応じて、社内システムやネットワーク、サーバなどを総合的に監視・管理いたします。

ランサムウェア攻撃が悪用する弱点を整理したうえで、企業が着手すべき2つの対策について解説した資料はこちらからダウンロードできます。